|

|

|

ロホス ログオン キー サーバ エディション

|

| |||||||||||||||||||||||||||||||||||||||

| ドキュメント ファイル | |

Rohos Logon Key for Terminal Server 2FA ユーザガイド(英語) PDF 2012/07/12 10:22:36 (Thu) Rohos Logon Key for Terminal Server 2FA ユーザガイド(英語) PDF 2012/07/12 10:22:36 (Thu) Rohos Logon Key for Terminal Server 2FA OTP コードを使用した Remote Desktop のセキュア2要素 ログイン認証 PDF 2017/11/27 19:38:09 (Mon) Rohos Logon Key for Terminal Server 2FA OTP コードを使用した Remote Desktop のセキュア2要素 ログイン認証 PDF 2017/11/27 19:38:09 (Mon) Rohos Logon Key for Terminal Server 2FA USBキーを使用して Windows リモート デスクトップへのセキュアなログインを実現 PDF 2017/12/19 11:29:55 (Tue) Rohos Logon Key for Terminal Server 2FA USBキーを使用して Windows リモート デスクトップへのセキュアなログインを実現 PDF 2017/12/19 11:29:55 (Tue) Rohos Logon Key for Terminal Server 2FA キーマネージャ ユーティリティ (PDF) 2021/01/06 09:57:58 (Wed) Rohos Logon Key for Terminal Server 2FA キーマネージャ ユーティリティ (PDF) 2021/01/06 09:57:58 (Wed) Rohos Logon Key for Terminal Server 2FA Rohos 管理ツール (PDF) 2021/01/06 09:57:58 (Wed) Rohos Logon Key for Terminal Server 2FA Rohos 管理ツール (PDF) 2021/01/06 09:57:58 (Wed) Rohos Logon Key for Terminal Server 2FA Rohos Logon Key を Active Directory で使用 ( PDF ) 2020/02/25 12:07:40 (Tue) Rohos Logon Key for Terminal Server 2FA Rohos Logon Key を Active Directory で使用 ( PDF ) 2020/02/25 12:07:40 (Tue)

重要: .CHMファイルは、直接開かないでください。正しく内容を参照するには、一旦ローカル ディスクにダウンロード後、開いてください。 | |

|

| ||

|

非常に使い勝手の良い製品です。特に認証キー以外での ログオン / ターミナルログオン を拒否できる機能などは、共用端末やシンクライアント環境などに最適です。

| ||

製品情報 製品情報 | ||

|

WINDOWSリモートデスクトップ用2要素認証

ハードウェアとソフトウェアの多様な認証方法:

小さなソフトウェア 簡単インストール 多様性

Windowsリモートデスクトップ用の安全な2要素認証 機能

2FAポリシー キー管理コンソール 緊急パスワード Active Directory ワンタイムパスワードに基づく

業界標準のさまざまなワンタイムパスワードがサポートされています。 OATH準拠 SMSによる認証 緊急パスワード Active Directory 2要素認証を組み合わせる 使い方

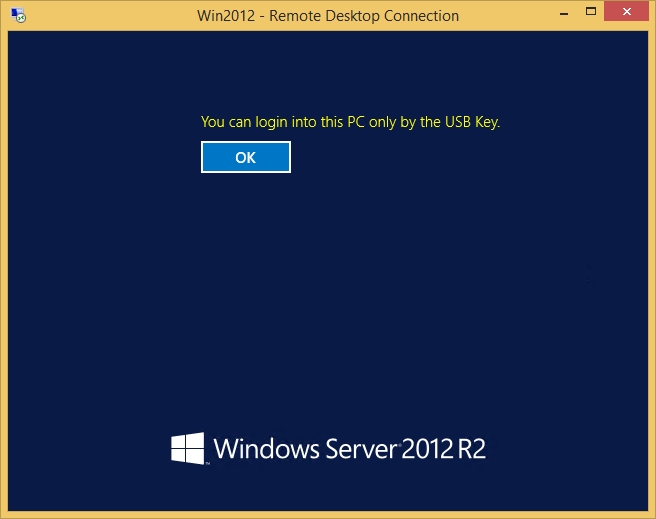

Windowsターミナルサービスのログイン画面に統合されています。これは、既存の認証基盤に2要素認証を追加することで機能します。2要素認証ポリシーを適用した後、ユーザーは追加のセキュリティデバイスを使用することによってのみリモートデスクトップセッションにログインできます。 リモートデスクトップアクセス制御の利点:

多様性による、より高いセキュリティレベル:

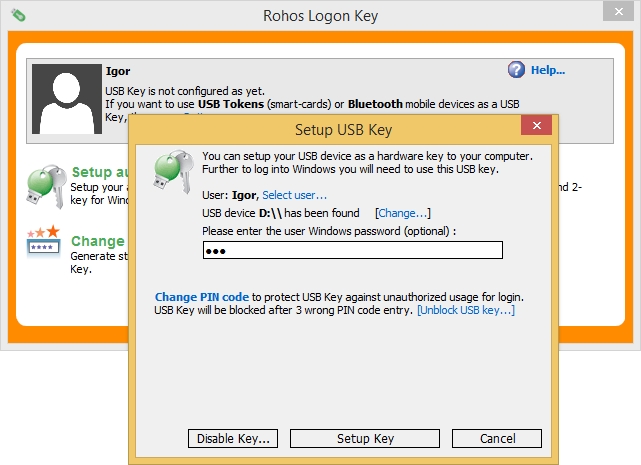

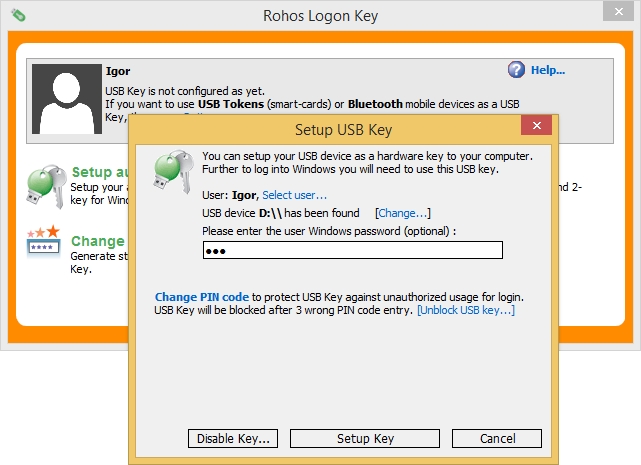

USBトークンを設定する方法

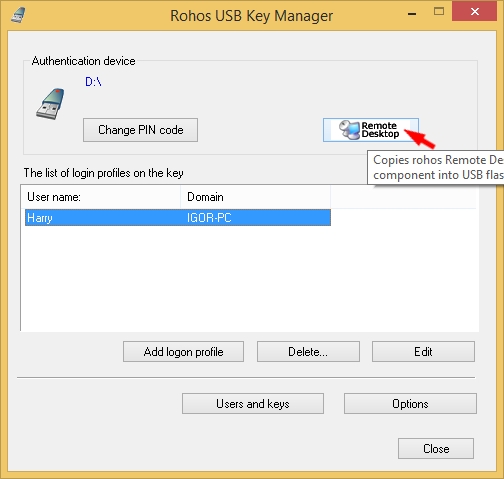

1.ターミナルサーバーにRohos Logon Keyをインストールします 2.管理者のコンピューターにRohos管理ツールまたはRohos Logon Keyをインストールします 3.認証用のUSBトークンの構成:  リモートデスクトップで、Rohos Logon Keyを開きます。  ユーザーとキーコマンドを起動すると、キーを準備したユーザーのリストが表示されます。 4.を適用します 可能な選択肢は次の通りです。

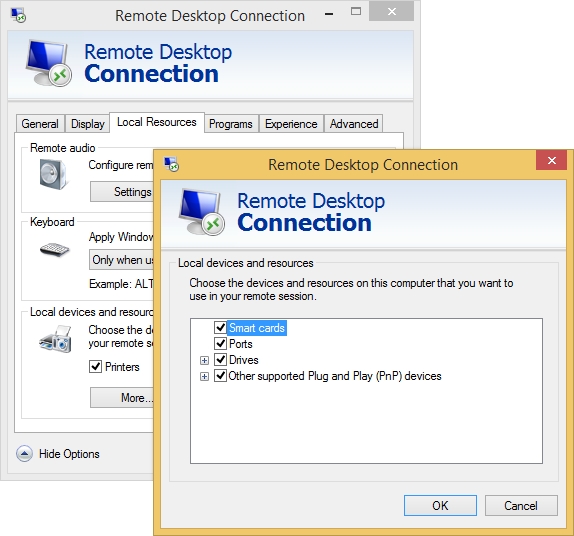

USBトークンによるリモートデスクトップ接続

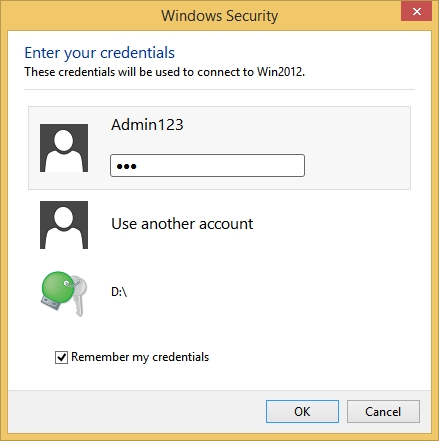

クライアントPCにRohos Logon Keyをインストールしたか、USBフラッシュドライブからRohos Logon Keyポータブルアプリを起動したことを確認してください。 リモートデスクトップ接続の資格情報プロンプトユーザーは、このステップで有効なログインとパスワードを提供する必要があります。ここでも認証キーを使用できます(Rohos USB Key Managerのみで構成する必要があります)。  Rohos Logon Keyは2FA認証ポリシーをチェックし、リモートデスクトップへの接続中に接続された認証キーを確認します。  ポータブルROHOS LOGON KEY

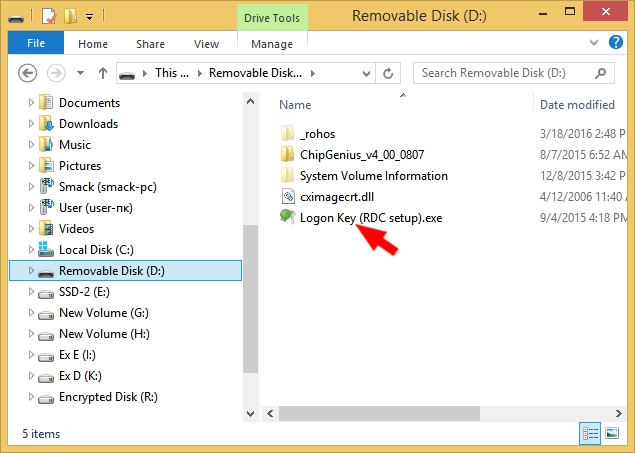

USBフラッシュドライブと認証の最初のバリアントを使用することにした場合、全てのワークステーションにRohos Logon Keyをインストールする必要はありません。無料のポータブルアプリケーションのみインストールする必要があります。 また、USBキーマネージャーアプリケーションには、Rohos Remote LoginをUSBドライブにコピーするための追加オプションがあります。  ユーザーは、WindowsクライアントのPCでLogon Key(RDPセットアップ)アプリケーションを1回実行し、その後RemoteDesctiopアプリケーションを起動する必要があります。  | ||

製品情報 製品情報 | ||

|

ライセンス

| ||

レビューを書く レビューを書く

|